Revisão 14 postado em artigos TechNet por Fernando Lugão Veltem em 12/4/2013 11:59:13

O Edge Server proporciona aos usuários externos as mesmas funcionalidades e experiência que os usuários internos possuem no Lync Server 2013.

Com a publicação do Edge Server as seguintes funcionalidades são suportadas:

Para a configuração do Edge tenho uma DMZ dividida em duas redes. Os ip's dos servidores e das redes estão descritas na figura e tabela abaixo:

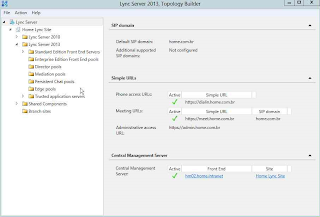

Os servidores da Rede Corporativa estão executando o Windows Server 2012. Todos os servidores fazem parte do mesmoActive Directory Domain Services com o FQDN interno home.intranet, um pool de Lync Server Standard com o domínio sip home.com.br.

Tenho três firewall's configurados para segmentar as redes:

Na DMZ tenho dois servidores configurados com duas placas de rede, cada adaptador de rede esta conectado em uma rede DMZ diferente. Estes servidores fazem parte doWorkgroup home.dmz. Somente as portas necessárias para a publicação dos serviços estão configuradas no firewalls internos e externos.

Nesta zona foi criado um registro manualmente que resolve o nome FQDN do Edge Server que esta na DMZ,

A segunda zona chamada home.com.br. Esta zona não suporta update dos registros dinamicamente, foram criadas nesta zona os registros para o pool de Lync e Exchange.

Foram criados os seguintes registros na zona:

Por padrão quando o pool do Lync é criado uma política de acesso externo chamada Global é criada com todos os acessos desabilitados. Para permitir acesso externo aos clientes do Lync é necessário alterar a política padrão ou criar uma nova política para os usuários.

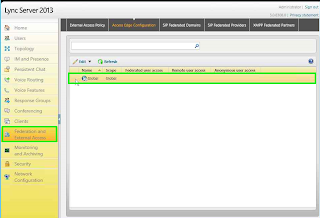

Alterando o política Global permite que todos os usuários tenham a capacidade de conexão externa. Acesse o Lync Server Control Panel acesse a guia Federation and External Accessacesse as políticas do Edge em Access Edge Configuration. Selecione a política Global.

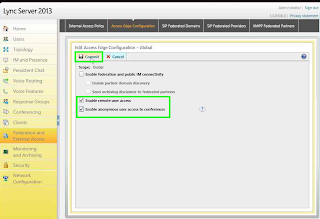

Selecione as opções Enable remote user access e Enable anonymous user access to conferences

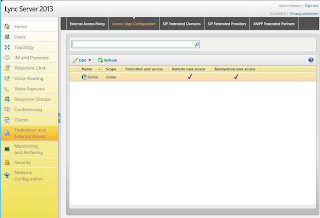

Verifique que a política foi alterada com sucesso.

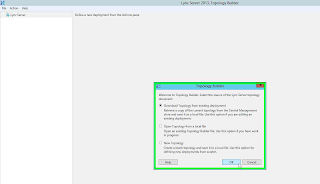

Todos os passos de criação e configuração do Edge Server pool são realizadas utilizando o Topology Builder. Inicie a ferramenta de configuração e selecione Download Topology from existing Deployment.

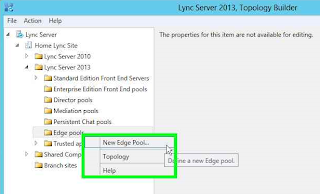

Selecione as configurações do Edge Pools clique com o botão direito e crie um pool em New Edge Pool....

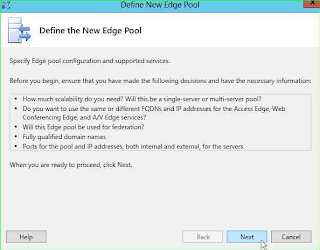

Avance para iniciar a criação do pool

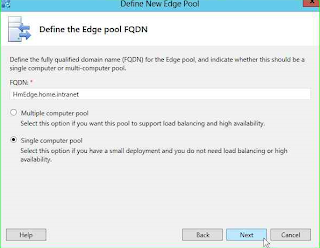

Clique em Single computer pool e adicione o nome FQDN interno reservado para o servidor Edge, neste ambienteHmEdge.home.intranet

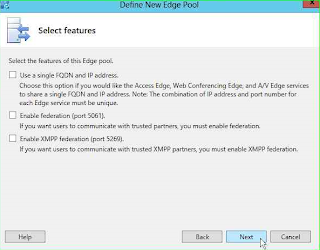

Neste momento não vou configurar nenhuma feature de integração com outros serviços de IM, deixe todas as caixas desmarcadas e avance.

Neste ambiente possuo somente endereços IPv4 tanto para as interfaces internas e externas, por esse motivo deixo somente as caixas destes endereços configuradas. A placa de rede externa do Edge Server esta conectada em uma rede que o firewall esta configurado como o NAT da Rede DMZ 2, por isso marquei a última caixa de dialogo The external IP address of this Edge pool is translated by NAT.

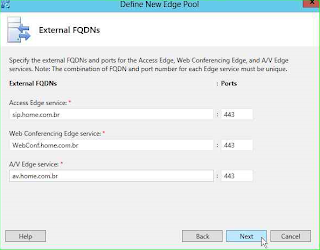

Em seguida configure os nomes FQDN's externos para os serviços de acesso ao Edge Pool. Como tenho disponibilidade vou configurar os três serviços para publicação na porta segura 443 e publicar cada um com um Ip válido de internet diferente.

Configure qual o Endereço IP da placa de rede que se comunicará com o Pool na rede corporativa. Neste cenário configurado com o IP 192.168.0.120

Configure quais os ips configurados na placa de rede externa do Edge Server associando um Ip privado com cada serviço.

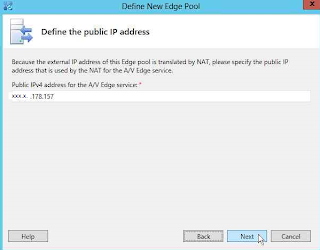

Configure o Ip público que será configurado o serviço de Áudio e Vídeo do pool.

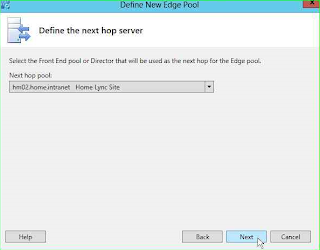

Configure qual o pool Front End o Edge será associado.

Configure quais servidores Front End serão utilizados pelo Edge, e finalize a criação do pool.

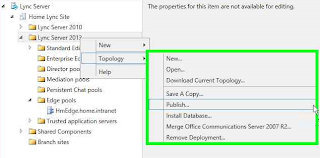

Retorne ao Topology Builer e publique as configurações.

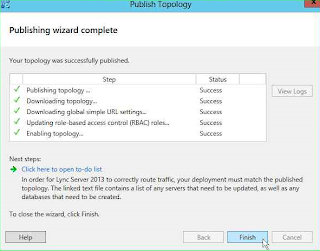

Avance e inicie o processo de escrita na base

O processo deve finalizar sem erros.

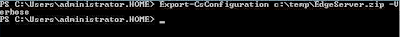

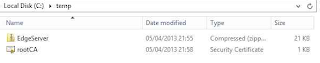

Com o pool do Edge Server criado e publicado no Central Management Store temos que exportar as configurações do pool para um arquivo que será utilizado na instalação do servidor de Edge. Inicie oLync Server Management Shell e execute o cmdlet:

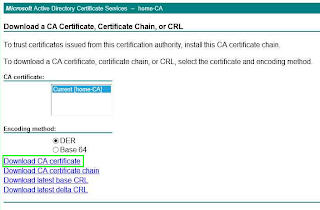

Acesse o serviço Web do servidor de certificado e exporte o certificado raiz para a mesma pasta.

Copei todo o conteúdo desta pasta para o servidor Edge Server.

O servidor Edge Server possui duas placas de redes cada uma ligada em uma rede DMZ diferente. Uma placa daRede DMZ 1 que é tratada como a placa de rede interna do servidor, e outra placa de rede conectada Rede DMZ 2 que é tratada como a placa de rede externa do servidor.

A placa de rede Rede DMZ 1 foi configurada com o ip 192.168.0.120. Essa placa foi configurada sem um endereço de gateway padrão.

A placa de rede Rede DMZ 2 foi configurada com três ip's privados. Cada ip será configurado com um serviço de acesso do Edge. Os três ip's são 10.0.0.120/24, 10.0.0.121/24 e 10.0.0.122/24. Essa placa foi configurada com o gateway padrão apontando para o firewall externo.

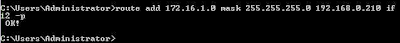

O servidor Edge deve ser capaz de rotear pacotes dos clientes do Lync para o Front End pool. Para isso é necessário adicionar uma rota no servidor para a Rede Corporativa na faixa de endereço IP 172.16.1.0/24.

Para permitir a comunicação do servidor Edge com o Front End é preciso adicionar uma rota de saída para a rede 172.16.1.0/24 com origem na placa interna do Edge Server. Para identificar a qual a interface que será utilizada para adicionar a rota primeiro execute o ipconfig /all

Identifique no route print qual o número de interface fisica. Neste cenário a placa de rede interna tem a identificação IF 12

Execute o comando route add com a opção -p para configurar a rota como persistente. Para que não seja apagada quando o servidor reiniciar.

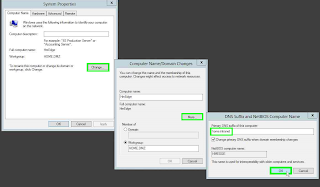

Apos a configuração das rotas adicione o sufixo DNS ao servidor Edge. Na guia de alteração do nome do computador clique em Change, em Full computer name clique em More e adicionePrimary DNS suffix of this computer: o sufixo do Active Directory Domain Services.

Este artigo foi originalmente escrito por:

Fernando Lugão Veltem

blog: http://flugaoveltem.blogspot.com

twitter: @flugaoveltem

Visão Geral

O Edge Server proporciona aos usuários externos as mesmas funcionalidades e experiência que os usuários internos possuem no Lync Server 2013.

Com a publicação do Edge Server as seguintes funcionalidades são suportadas:

- Conexão dos clientes remotos;

- Federação com mensageira

- Integração com IM's públicos

Para a configuração do Edge tenho uma DMZ dividida em duas redes. Os ip's dos servidores e das redes estão descritas na figura e tabela abaixo:

Os servidores da Rede Corporativa estão executando o Windows Server 2012. Todos os servidores fazem parte do mesmoActive Directory Domain Services com o FQDN interno home.intranet, um pool de Lync Server Standard com o domínio sip home.com.br.

| Nome do Servidor | Endereço IP | Role |

| Hm01.home.intranet | 172.16.1.245/24 | Controlador de Domínio e Certificadora Enterprise |

| Hm02.home.intranet | 172.16.1.246/24 | Lync Server Standard |

| Hm11.home.intranet | 172.16.1.251/24 |

Office Web Apps Server |

Tenho três firewall's configurados para segmentar as redes:

| Nome do Firewall | Endereço Ip 1 | Endereço IP 2 | Descrição |

| FW-Interno | 172.16.1.210/24 | 192.168.0.210/24 | Firewall que separa a Rede Corporativa da Rede DMZ 1. Existe uma relação de roteamento entre as duas redes. |

| FW-DMZ | 192.168.0.250/24 | 10.0.0.250 | Firewall que separa a Rede DMZ 1 e a Rede DMZ 2. Existe uma relação de roeamento entre as rede. |

| FW-Externo | 10.0.0.254 |

xxx.x.178.155 xxx.x.178.156 xxx.x.178.157 |

Firewall que separa a Rede DMZ 2 e a Internet. Existe uma relação de NAT entre as duas rede e todos os ip's válidos da estrutura estão configurados neste dispositivo |

Na DMZ tenho dois servidores configurados com duas placas de rede, cada adaptador de rede esta conectado em uma rede DMZ diferente. Estes servidores fazem parte doWorkgroup home.dmz. Somente as portas necessárias para a publicação dos serviços estão configuradas no firewalls internos e externos.

| Nome do Servidor | Endereço Ip Rede DMZ 1 | Endereço IP Rede DMZ 2 | Descrição |

|

HmRP | 192.168.0.150/24 | 10.0.0.150/24 | IIS Reverse Proxy |

| HmEdge | 192.168.0.120/24 |

10.0.0.120/24 10.0.0.121 10.0.0.122 |

Lync Edge Server |

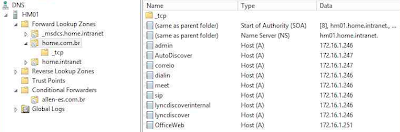

Configuração do serviço DNS

DNS Interno

Tenho duas zonas configuradas no Controlador de domínio Hm01. Uma zona home.intranet integrada com o Active Directory suportando updates dinâmicos.Nesta zona foi criado um registro manualmente que resolve o nome FQDN do Edge Server que esta na DMZ,

A segunda zona chamada home.com.br. Esta zona não suporta update dos registros dinamicamente, foram criadas nesta zona os registros para o pool de Lync e Exchange.

|  |

Foram criados os seguintes registros na zona:

| Tipo do Registro | FQDN | Endereço IP | Descrição |

| A | sip.home.com.br | 172.16.1.246 | Endereço interno do Front End ou Director para os clientes da rede interna |

| A | admin.home.com.br | 172.16.1.246 | URL de administração do pool |

| A | DialIn.home.com.br |

172.16.1.246 | URL de acesso ao Dial In |

| A | meet.home.com.br | 172.16.1.246 | URL do serviços Web de meeting |

| A | lyncdiscoverinternal.home.com.br | 172.16.1.246 | Registro para o serviço de AutoDiscover do Lync para usuários internos |

| A | lyncdiscover.home.com.br | 172.16.1.246 | Registro para o serviço de AutoDiscover do Lync para usuários externos |

| SRV |

Service: _sipinternaltls Protocolo: _tcp Porta: 5061 | sip.home.com.br | Registro de apontador de serviços para conexões internas dos clientes utilizando TLS |

DNS Externo

Na zona de DNS home.com.br da internet foram criados os registros:| Tipo do Registro | FQDN | Endereço IP | Descrição |

| A | sip.home.com.br | Endereço interno do Front End ou Director para os clientes da rede externa | |

| A | WebConf.home.com.br | URL de acesso ao Dial In | |

| A | AV.home.com.br | URL do serviços Web de meeting | |

| A | lyncdiscover.home.com.br | Registro para o serviço de AutoDiscover do Lync para usuários externos | |

| SRV |

Service: _sip._tls Porta: 5061 | sip.home.com.br | Registro de apontador de serviços para conexões externas dos clientes utilizando TLS |

Configuração dos Firewall

Portas Liberadas no Fw-Interno

Portas Liberadas no Fw-Externo

Configuração das Políticas de Acesso

Por padrão quando o pool do Lync é criado uma política de acesso externo chamada Global é criada com todos os acessos desabilitados. Para permitir acesso externo aos clientes do Lync é necessário alterar a política padrão ou criar uma nova política para os usuários.

Alterando o política Global permite que todos os usuários tenham a capacidade de conexão externa. Acesse o Lync Server Control Panel acesse a guia Federation and External Accessacesse as políticas do Edge em Access Edge Configuration. Selecione a política Global.

Selecione as opções Enable remote user access e Enable anonymous user access to conferences

Verifique que a política foi alterada com sucesso.

Criação do Edge Server Pool

Todos os passos de criação e configuração do Edge Server pool são realizadas utilizando o Topology Builder. Inicie a ferramenta de configuração e selecione Download Topology from existing Deployment.

Selecione as configurações do Edge Pools clique com o botão direito e crie um pool em New Edge Pool....

Avance para iniciar a criação do pool

Clique em Single computer pool e adicione o nome FQDN interno reservado para o servidor Edge, neste ambienteHmEdge.home.intranet

Neste momento não vou configurar nenhuma feature de integração com outros serviços de IM, deixe todas as caixas desmarcadas e avance.

Neste ambiente possuo somente endereços IPv4 tanto para as interfaces internas e externas, por esse motivo deixo somente as caixas destes endereços configuradas. A placa de rede externa do Edge Server esta conectada em uma rede que o firewall esta configurado como o NAT da Rede DMZ 2, por isso marquei a última caixa de dialogo The external IP address of this Edge pool is translated by NAT.

Em seguida configure os nomes FQDN's externos para os serviços de acesso ao Edge Pool. Como tenho disponibilidade vou configurar os três serviços para publicação na porta segura 443 e publicar cada um com um Ip válido de internet diferente.

Configure qual o Endereço IP da placa de rede que se comunicará com o Pool na rede corporativa. Neste cenário configurado com o IP 192.168.0.120

Configure quais os ips configurados na placa de rede externa do Edge Server associando um Ip privado com cada serviço.

Configure o Ip público que será configurado o serviço de Áudio e Vídeo do pool.

Configure qual o pool Front End o Edge será associado.

Configure quais servidores Front End serão utilizados pelo Edge, e finalize a criação do pool.

Retorne ao Topology Builer e publique as configurações.

Avance e inicie o processo de escrita na base

O processo deve finalizar sem erros.

Com o pool do Edge Server criado e publicado no Central Management Store temos que exportar as configurações do pool para um arquivo que será utilizado na instalação do servidor de Edge. Inicie oLync Server Management Shell e execute o cmdlet:

Export-CsConfiguration <Caminho da Pasta>

Acesse o serviço Web do servidor de certificado e exporte o certificado raiz para a mesma pasta.

Copei todo o conteúdo desta pasta para o servidor Edge Server.

Configuração do Servidor Edge Server

O servidor Edge Server possui duas placas de redes cada uma ligada em uma rede DMZ diferente. Uma placa daRede DMZ 1 que é tratada como a placa de rede interna do servidor, e outra placa de rede conectada Rede DMZ 2 que é tratada como a placa de rede externa do servidor.

A placa de rede Rede DMZ 1 foi configurada com o ip 192.168.0.120. Essa placa foi configurada sem um endereço de gateway padrão.

A placa de rede Rede DMZ 2 foi configurada com três ip's privados. Cada ip será configurado com um serviço de acesso do Edge. Os três ip's são 10.0.0.120/24, 10.0.0.121/24 e 10.0.0.122/24. Essa placa foi configurada com o gateway padrão apontando para o firewall externo.

O servidor Edge deve ser capaz de rotear pacotes dos clientes do Lync para o Front End pool. Para isso é necessário adicionar uma rota no servidor para a Rede Corporativa na faixa de endereço IP 172.16.1.0/24.

Para permitir a comunicação do servidor Edge com o Front End é preciso adicionar uma rota de saída para a rede 172.16.1.0/24 com origem na placa interna do Edge Server. Para identificar a qual a interface que será utilizada para adicionar a rota primeiro execute o ipconfig /all

Identifique no route print qual o número de interface fisica. Neste cenário a placa de rede interna tem a identificação IF 12

Execute o comando route add com a opção -p para configurar a rota como persistente. Para que não seja apagada quando o servidor reiniciar.

route add <rede destino> mask <mascara de identificação> <endereço gateway> if <identificação da placa de rede> -p

Apos a configuração das rotas adicione o sufixo DNS ao servidor Edge. Na guia de alteração do nome do computador clique em Change, em Full computer name clique em More e adicionePrimary DNS suffix of this computer: o sufixo do Active Directory Domain Services.

Artigos Relacionados

Este artigo foi originalmente escrito por:

Fernando Lugão Veltem

blog: http://flugaoveltem.blogspot.com

twitter: @flugaoveltem

Tags: Lync Server, Fernando Lugao Veltem, Lync Server 2013